La seguridad de los vídeos en Panopto

Panopto mantiene estrictas políticas que protegen la seguridad, confidencialidad, integridad y privacidad de tus datos.

Nuestro modelo de seguridad compartida

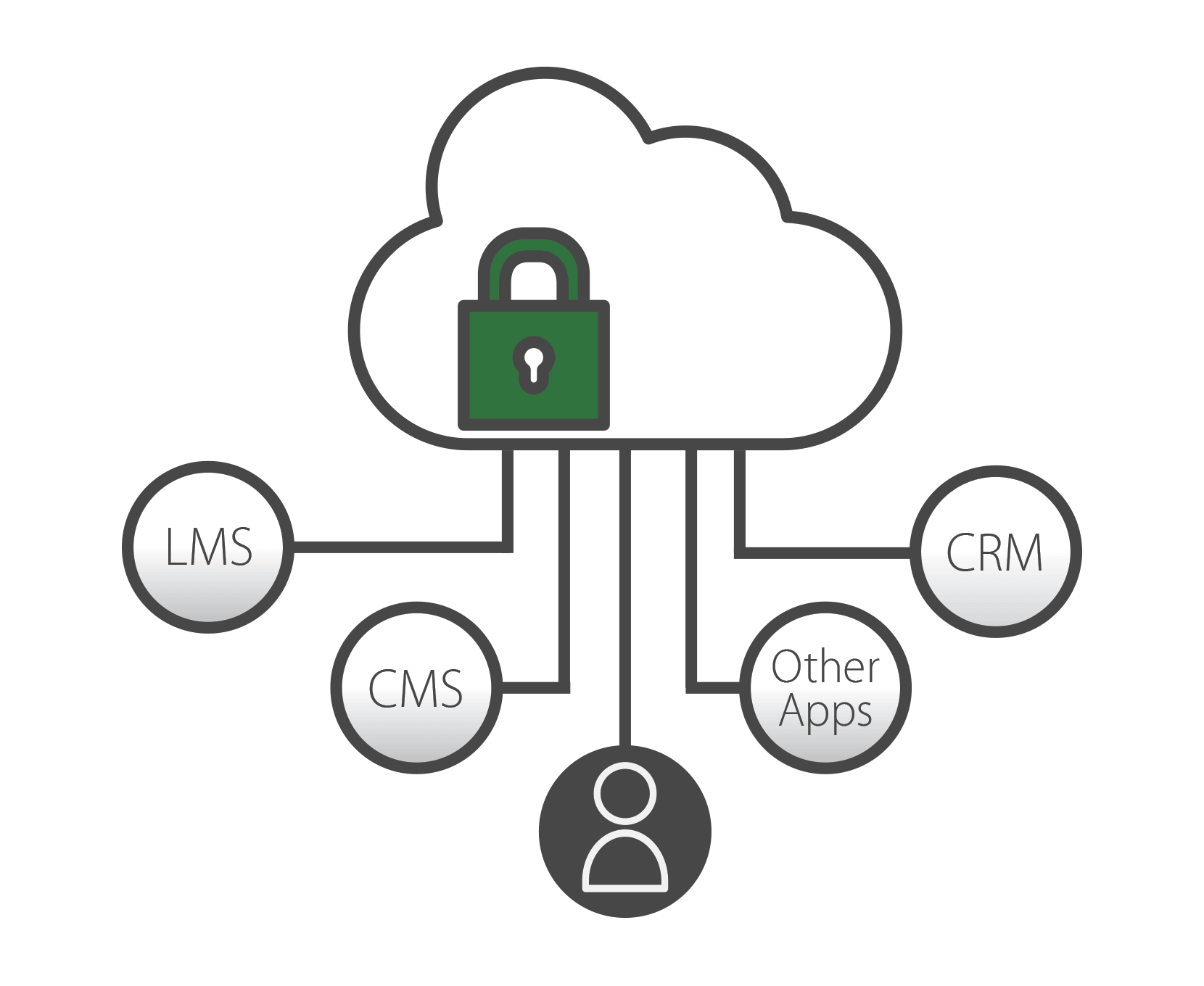

Panopto utiliza un modelo de software como servicio (SaaS) en el que la seguridad es una responsabilidad compartida entre Amazon Web Services (AWS), Panopto y nuestros clientes. Panopto aprovecha AWS como nuestro proveedor de infraestructura en la nube para ofrecer soluciones altamente disponibles, escalables y seguras. A un alto nivel, AWS es responsable de la seguridad de las plataformas físicas, de red y de virtualización. Panopto es responsable de la seguridad a nivel de host, middleware y aplicaciones, de la supervisión de eventos y de la recuperación ante desastres. Los clientes son responsables de la gestión de la identidad de los usuarios, el control de acceso y la seguridad de los datos.

Cultura de seguridad y privacidad

El enfoque de Panopto sobre la seguridad y la privacidad está arraigado en nuestra cultura organizativa, empezando por el proceso de contratación y continuando durante la incorporación de los empleados, la formación continua y las iniciativas de concienciación en toda la empresa. Antes de que alguien se incorpore al equipo de Panopto, realizamos comprobaciones de antecedentes penales y crediticios cuando las leyes y normativas locales lo permiten. Todos los nuevos miembros del equipo deben recibir formación sobre seguridad de la información y privacidad. Los desarrolladores deben recibir formación sobre codificación segura en el momento de la contratación y, posteriormente, de forma periódica. Nuestro equipo de seguridad lleva a cabo actividades periódicas de concienciación y formación, como boletines de seguridad, alertas por correo electrónico y pruebas de phishing.

Panopto entiende que una gobernanza sólida es fundamental para un programa eficaz de seguridad de la información. Hemos puesto en marcha un Consejo de Seguridad de la Información interfuncional que representa a todos los departamentos y equipos para proporcionar supervisión y dirección estratégica a nuestro programa de seguridad. Además, el Consejo promueve y proporciona el apoyo empresarial necesario para integrar las políticas, normas y mejores prácticas de seguridad de la información en las operaciones de la empresa.

Seguridad de las aplicaciones

Desde el punto de captura hasta el punto de reproducción, Panopto facilita la grabación, gestión y transmisión de tu contenido de vídeo de forma segura. Como proveedor líder de plataformas de vídeo para las organizaciones más grandes del mundo y las universidades más respetadas, hemos invertido mucho en la seguridad del producto, desde la forma en que los usuarios se registran hasta cómo almacenamos y entregamos el vídeo a través de la red.

Nuestra plataforma de vídeo proporciona seguridad multicapa en el perímetro, en el repositorio y durante la transmisión. Esto garantiza que sólo los usuarios autorizados puedan ver los vídeos y que los datos estén seguros en reposo y en tránsito.

Panopto asegura el perímetro del repositorio de vídeo con soporte para múltiples tipos de credenciales, incluyendo OAuth, SAML 2.0, Active Directory y un número de proveedores de ID de LMS. Nuestra implementación del inicio de sesión único (SSO) admite la sincronización bidireccional de credenciales, lo que garantiza que la información del usuario esté siempre actualizada.

Dentro de Panopto, los usuarios navegan y acceden a los vídeos, carpetas y listas de reproducción mediante permisos basados en roles. Estos permisos pueden configurarse para grupos o usuarios individuales, proporcionando un control granular sobre la grabación de vídeo, la transmisión en directo, la carga, la publicación, la reproducción y la programación. Otros ajustes proporcionan a los administradores la capacidad de imponer contraseñas seguras, la caducidad de la contraseña, la autenticación de dos factores a través de SSO y el tiempo de espera de la sesión.

Seguridad de las infraestructuras

Panopto se aloja como un clúster redundante de alta disponibilidad en varias zonas de disponibilidad de AWS, lo que elimina los puntos únicos de fallo y proporciona una fiabilidad adicional a la plataforma. Los servidores web, de codificación y de bases de datos se replican en las zonas de disponibilidad. En caso de interrupción de toda la zona de disponibilidad, el sistema pasa sin problemas a otra zona, lo que permite la continuidad del negocio y la protección de la integridad de tus datos.

AWS también ofrece una importante protección contra las vulnerabilidades tradicionales de la seguridad de la red. Por ejemplo, la amenaza de los ataques distribuidos de denegación de servicio (DDoS) se mitiga a través de servicios de protección DDoS propios y redes AWS multihomed que proporcionan diversidad de acceso a Internet. Los ataques Man-in-the-middle (MITM) se evitan mediante puntos finales de la API protegidos por SSL. La suplantación de IP se evita a través de la infraestructura del firewall de AWS, que no permite que las instancias envíen tráfico con una dirección IP o MAC de origen distinta a la suya.

Además, AWS mantiene una seguridad física multiperimetral de última generación en sus centros de datos. Esto incluye prohibir el acceso externo y no compartir la ubicación exacta de sus centros de datos. Las políticas ambientales incluyen la detección y supresión de incendios, sistemas de alimentación totalmente redundantes, control climático y gestión en tiempo real de los sistemas eléctricos y mecánicos.

Seguridad operativa

Panopto ha adoptado el marco de control NIST SP 800-53 como base para operar un programa de seguridad de la información basado en el riesgo. Nuestros sistemas y procesos internos se gestionan a través de políticas de seguridad que cubren las familias de control del NIST, incluido el control de acceso, la evaluación de riesgos, la concienciación y la formación, la gestión de riesgos de la cadena de suministro, la respuesta a incidentes, la gestión de la configuración y la protección física y medioambiental.

Nuestro equipo de ingenieros utiliza un ciclo de vida de desarrollo de software seguro para garantizar que las actividades de garantía de seguridad, como la revisión del código y el análisis de la arquitectura, sean inherentes al esfuerzo de desarrollo.

También realizamos escaneos trimestrales de vulnerabilidad y auditorías internas periódicas de nuestras prácticas de seguridad en la nube y derechos de acceso. Cada año, nos asociamos con una empresa de seguridad independiente de renombre internacional para realizar una prueba de penetración completa con el fin de identificar las vulnerabilidades explotables y minimizar la superficie de ciberataque.

Además, Panopto valora la asistencia de investigadores externos para ayudar a identificar vulnerabilidades en nuestros productos y servicios. Nuestro Programa de Divulgación Responsable anima a los investigadores a denunciar problemas de diseño e implementación que afecten a la confidencialidad o integridad de los datos de los usuarios o que pongan en riesgo los datos de los clientes.

En caso de un incidente de seguridad o de continuidad del negocio, mantenemos un plan de respuesta que cubre todos los aspectos de la respuesta a incidentes, desde la preparación hasta la identificación, contención, erradicación, recuperación y análisis de la causa raíz. El plan se ejercita anualmente para garantizar que contamos con un equipo de personal capacitado para responder con el fin de minimizar el impacto de un incidente y reanudar las operaciones normales lo antes posible.

Privacidad

Panopto se toma en serio nuestra responsabilidad de proteger su información personal con cuidado y respeto. Nuestro enfoque de la privacidad comienza con nuestro compromiso de ofrecerte transparencia sobre la recopilación, el uso y la distribución de tus datos.

El Reglamento General de Protección de Datos (RGPD) de la UE aporta coherencia a la protección de datos en toda Europa, basándose en los principios de privacidad de transparencia, equidad y responsabilidad.

Como procesador de datos, Panopto se compromete a cumplir con la ley RGPD.

Esto incluye el uso de encriptación y anonimización para proteger la información personal, contratos con socios que desempeñan un papel en nuestro procesamiento de datos, auditorías de terceros de nuestras fuentes de datos para la información personal y la adhesión a los derechos de acceso, información, rectificación, supresión, portabilidad de datos, objeción y restricción del procesamiento.

Cumplimiento del control de organización de servicios (SOC) 2

Control de una Organización de Servicios (SOC)

Desarrollado por el Instituto Americano de Contadores Públicos (AICPA), el SOC define los criterios para la gestión de los datos de los clientes en función de los cinco principios del servicio de confianza: seguridad, disponibilidad, integridad del procesamiento, confidencialidad y privacidad.

Panopto obtiene una auditoría anual SOC 2 Tipo 2 por parte de una empresa auditora independiente para evaluar el grado de cumplimiento de Panopto con el principio de confianza para la seguridad y la disponibilidad:

- Seguridad: El principio de seguridad se refiere a la protección de los recursos del sistema contra el acceso no autorizado. Los controles de acceso están implementados en Panopto y ayudan a prevenir el posible abuso del sistema, el robo o la eliminación no autorizada de datos, el uso indebido del software y la alteración o divulgación indebida de información. Las herramientas de seguridad de TI, incluidos los firewalls de redes y aplicaciones web, la autenticación de dos factores y la detección de intrusos utilizados en Panopto, son útiles para prevenir violaciones de seguridad que pueden conducir al acceso no autorizado a sistemas y datos.

- Disponibilidad: El principio de disponibilidad se refiere a la accesibilidad del sistema, los productos o los servicios según lo estipulado en un contrato o acuerdo de nivel de servicio. La supervisión del rendimiento y la disponibilidad de la red, la conmutación por error del sitio y el control de incidentes de seguridad son fundamentales en este contexto.

Nuestro informe SOC 2 está disponible para cualquier socio, cliente o posible cliente, pero solo si el destinatario firma un acuerdo de no divulgación (NDA) con Panopto. Para obtener más información, consulte:

Informe de control de organización de servicios (SOC) 3 de Panopto

El informe SOC 3 de Panopto condensa la información clave del informe SOC 2 en un resumen fácilmente digerible sin tener que firmar un NDA.

Autoevaluación STAR de Cloud Security Alliance (CSA)

La Cloud Security Alliance (CSA) es una organización sin fines de lucro dirigida por una amplia coalición de profesionales de la industria, corporaciones y otras partes interesadas importantes. Se dedica a definir las mejores prácticas para ayudar a garantizar un entorno de computación en la nube más seguro y a ayudar a los clientes potenciales de la nube a tomar decisiones informadas al realizar la transición de sus operaciones de TI a la nube. Panopto ha completado la autoevaluación CSA STAR a través del Cuestionario de la Iniciativa de Evaluaciones de Consenso (CAIQ) y ha publicado los resultados en el Registro de Seguridad, Confianza y Garantía de CSA: Panopto – CAIQ (v3.1).

Lista de control de seguridad

| Seguridad de las aplicaciones | INCLUIDO CON Panopto |

|---|---|

| Autenticación y cifrado de la API | Sí |

| Políticas de autenticación | Sí |

| Validación de datos | Sí |

| Cifrado en reposo | Sí |

| Cifrado en tránsito | Sí |

| Análisis forense mediante el registro de auditoría | Sí |

| Seguridad de la plataforma alojada | Sí |

| Infraestructura como código (IaC) | Sí |

| Separación lógica de contenidos | Sí |

| Prevención de Man-in-the-middle (MITM) | Sí |

| Seguridad perimetral e inicio de sesión único (SSO) | Sí |

| Autorización basada en funciones | Sí |

| Almacenamiento seguro de credenciales | Sí |

| Tiempos de espera de la sesión | Sí |

| Prevención de descargas de vídeo | Sí |

| Seguridad de las infraestructuras y de las operaciones | INCLUIDO CON Panopto |

|---|---|

| Adhesión a un marco de control ampliamente reconocido | Sí |

| Programa de gestión de riesgos | Sí |

| Investigación de antecedentes de empleados y contratistas | Sí |

| Concienciación y formación sobre seguridad y privacidad | Sí |

| El menor privilegio y la separación de funciones | Sí |

| Acceso necesario para la información confidencial | Sí |

| Ciclo de vida del desarrollo de software seguro | Sí |

| Separación de los entornos operativos, de desarrollo y de preparación | Sí |

| Supervisión y alerta de eventos anómalos | Sí |

| Evaluaciones periódicas de control y escaneos de vulnerabilidad | Sí |

| Prueba de penetración exhaustiva anual por parte de un tercero | Sí |

| Priorización de las vulnerabilidades para su corrección en función del riesgo | Sí |

| Eliminación segura de los medios de comunicación | Sí |

| Protección contra software malicioso | Sí |

| Prevención de la pérdida de datos | Sí |

| Controles físicos y ambientales | Sí |

| Planificación y pruebas de la gestión de incidentes | Sí |

| Planificación y pruebas de continuidad de la actividad y recuperación ante desastres | Sí |

| Planificación de la capacidad y los recursos | Sí |

| Privacidad y cumplimiento de la normativa | INCLUIDO CON Panopto |

|---|---|

| Reglamento General de Protección de Datos (RGPD) | Sí |

| SSAE 18 SOC 2 Tipo II | Sí |

| Autoevaluación STAR de Cloud Security Alliance (CSA) | Sí |