Vidéos sécurisées dans Panopto

Panopto applique des mesures de protection rigoureuses pour assurer la sécurité, la confidentialité, l'intégrité et le caractère privé de vos données.

Notre modèle de sécurité partagée

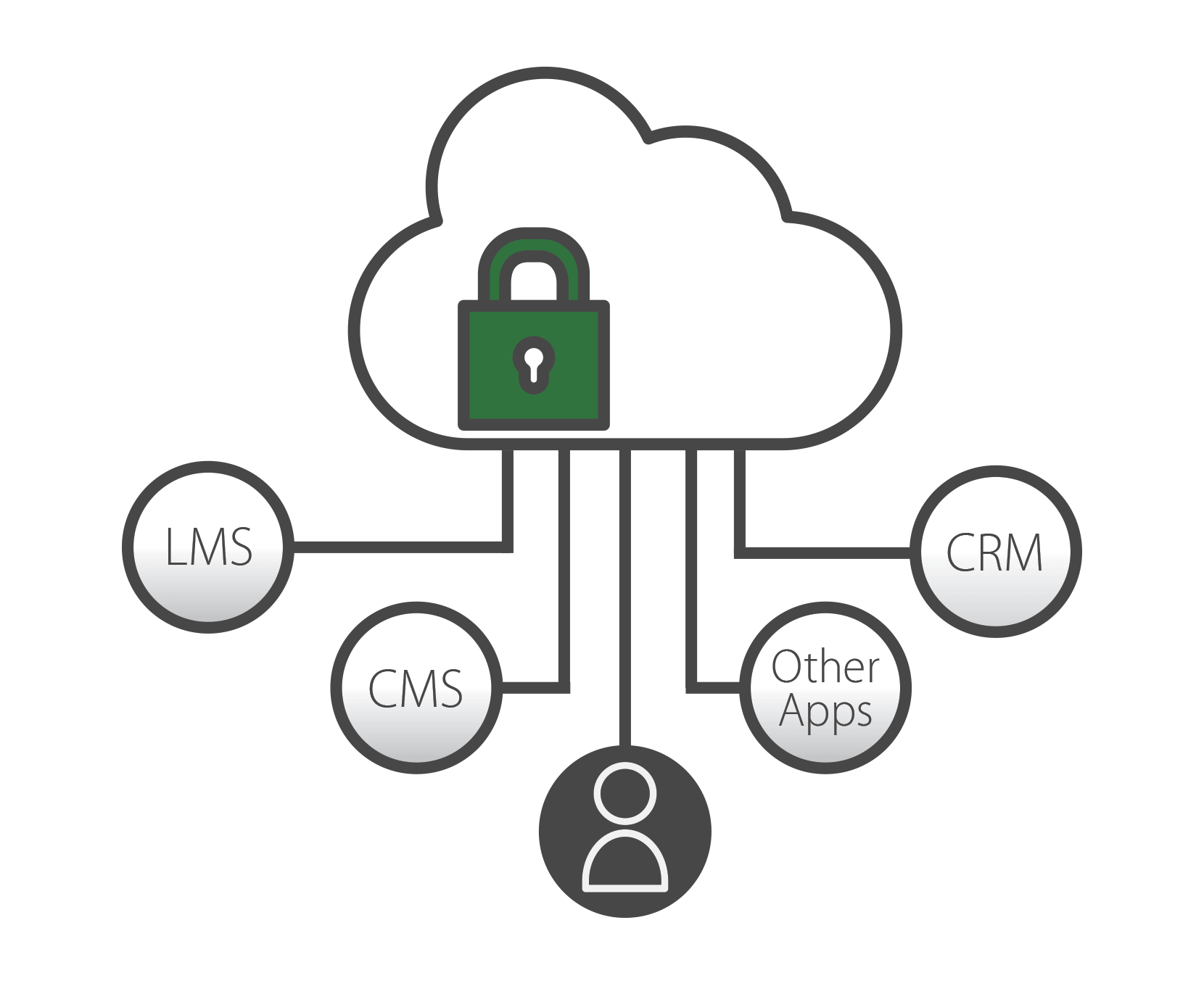

Panopto utilise un modèle SaaS (Software-as-a-Service) dans lequel la sécurité est une responsabilité partagée entre Amazon Web Services (AWS), Panopto et nos clients. Panopto s'appuie sur AWS en tant que fournisseur d'infrastructure cloud pour mettre à disposition des solutions hautement disponibles, évolutives et sécurisées. AWS est responsable de la sécurité physique, du réseau et de la plateforme de virtualisation à un niveau très élevé. Panopto est responsable de la sécurité au niveau de l'hôte, du middleware et des applications, de la surveillance des événements et de la reprise après sinistre. Les clients sont responsables de la gestion des identités des utilisateurs, du contrôle des accès et de la sécurité des données.

Culture basée sur la sécurité et la confidentialité

L'importance accordée par Panopto à la sécurité et à la confidentialité est ancrée dans notre culture organisationnelle, dès le processus d'embauche, puis lors de l'intégration des collaborateurs, de la formation continue et des initiatives de sensibilisation à l'échelle de l'entreprise. Avant qu'une personne ne rejoigne l'équipe Panopto, nous procédons à une vérification de ses antécédents judiciaires et bancaires lorsque les lois et réglementations locales le permettent. Tous les nouveaux membres de l'équipe sont tenus de suivre une formation de sensibilisation à la sécurité de l'information et à la protection de la vie privée. Les développeurs sont tenus de suivre une formation sur le codage sécurisé au moment de leur embauche et périodiquement par la suite. Notre équipe de sécurité mène régulièrement des activités de sensibilisation et de formation, notamment des bulletins d'information sur la sécurité, des alertes par e-mail et des tests de phishing.

Panopto estime qu'une gouvernance forte est indispensable pour un programme de sécurité de l'information efficace. Nous avons mis en place un Conseil de sécurité de l'information transversal représentant tous les départements et toutes les équipes afin d'assurer la supervision et la direction stratégique de notre programme de sécurité. En outre, le Conseil encourage et fournit le soutien commercial nécessaire pour intégrer les politiques, les normes et les meilleures pratiques de sécurité de l'information dans les opérations de la société.

Sécurité des applications

Du point de capture au point de lecture, Panopto facilite l'enregistrement, la gestion et la diffusion de vos contenus vidéo en toute sécurité. En tant que meilleur fournisseur de plateforme vidéo pour les plus grandes organisations et les universités les plus respectées du monde, nous avons beaucoup investi dans la sécurité de nos produits, de la façon dont les utilisateurs s'identifient à la façon dont nous stockons et diffusons la vidéo sur le réseau.

Notre plateforme vidéo offre une sécurité multicouche au niveau du périmètre, dans le référentiel et pendant la diffusion. Ainsi, seuls les utilisateurs autorisés peuvent regarder des vidéos et les données sont sécurisées au repos et en transit.

Panopto sécurise le périmètre du référentiel vidéo en prenant en charge plusieurs types d'identifiants, notamment OAuth, SAML 2.0, Active Directory et un certain nombre de fournisseurs d'identifiants LMS. Notre mise en œuvre de l'authentification unique (SSO) prend en charge la synchronisation bidirectionnelle continue des informations d'identification, garantissant ainsi que les informations des utilisateurs sont toujours à jour.

Dans Panopto, les utilisateurs naviguent et accèdent aux vidéos, aux dossiers et aux listes de lecture par le biais de permissions basées sur les rôles. Ces autorisations peuvent être configurées pour des groupes ou des utilisateurs individuels, offrant un contrôle granulaire sur l'enregistrement vidéo, la diffusion en direct, le chargement, la publication, la lecture et la programmation. Des paramètres supplémentaires permettent aux administrateurs d'imposer des mots de passe forts, l'expiration des mots de passe, l'authentification à deux facteurs via le SSO et le délai d'expiration de la session.

Sécurité des infrastructures

Panopto est hébergé en tant que cluster redondant à haute disponibilité sur plusieurs zones de disponibilité AWS, ce qui élimine les points de défaillance uniques et assure une fiabilité accrue de la plateforme. Les serveurs web, d'encodage et de base de données sont mis en miroir sur les zones de disponibilité. En cas de panne de l'ensemble d'une zone de disponibilité, le système passe de manière transparente à une autre zone, assurant ainsi la continuité des activités et protégeant l'intégrité de vos données.

AWS assure également une protection importante contre les vulnérabilités classiques de la sécurité des réseaux. Par exemple, la menace d'attaques par déni de service distribué (DDoS) est atténuée par des services de protection DDoS propriétaires et des réseaux AWS multi-hôtes qui assurent la diversité de l'accès à Internet. Les attaques de type « Homme du milieu » (HDM) sont évitées grâce à des points de terminaison API protégés par SSL. La fraude IP est évitée grâce à l'infrastructure de pare-feu AWS, qui ne permet pas aux instances d'envoyer du trafic avec une adresse IP ou MAC source autre que la leur.

En outre, AWS maintient une sécurité physique multipérimètre de pointe dans ses centres de données. Le service interdit notamment l'accès à l'extérieur et ne communique pas l'emplacement précis de ses centres de données. Les mesures de protection de l'environnement comprennent la détection et l'extinction des incendies, des systèmes d'alimentation entièrement redondants, la climatisation et la gestion en temps réel des systèmes électriques et mécaniques.

Sécurité opérationnelle

Panopto a choisi le cadre de contrôle NIST SP 800-53 comme base pour l'exploitation d'un programme de sécurité de l'information basé sur les risques. les systèmes et processus internes sont gérés par des politiques de sécurité qui englobent les familles de contrôles du NIST, notamment le contrôle d'accès, l'évaluation des risques, la sensibilisation et la formation, la gestion des risques de la chaîne d'approvisionnement, la réponse aux incidents, la gestion des configurations et la protection physique et environnementale.

Notre équipe d'ingénieurs utilise un cycle de vie de développement de logiciel sécurisé afin de garantir que les activités d'assurance de la sécurité, telles que l'examen du code et l'analyse de l'architecture, sont inhérentes à l'effort de développement.

Nous effectuons également des analyses trimestrielles de vulnérabilité et des audits internes réguliers de nos pratiques de sécurité du cloud et des droits d'accès. Chaque année, nous nous associons à une société de sécurité indépendante de renommée internationale pour effectuer un test de pénétration complet afin d'identifier les vulnérabilités exploitables et de minimiser la surface de cyberattaque.

En outre, Panopto apprécie l'assistance de chercheurs externes pour l'aider à identifier les vulnérabilités de ses produits et services. Notre Notre programme de divulgation responsable encourage les chercheurs à signaler les problèmes de conception et de mise en œuvre qui affectent la confidentialité ou l'intégrité des données des utilisateurs ou qui mettent en danger les données des clients.

En cas d'incident de sécurité ou d'incident de continuité des activités, nous disposons d'un plan d'intervention qui couvre tous les aspects de la réponse aux incidents, de la préparation à l'identification, au confinement, à l'éradication, à la récupération et à l'analyse des causes profondes. Le plan est testé sur une base annuelle afin de s'assurer que nous disposons d'une équipe formée et prête à répondre afin de minimiser l'impact d'un incident et de reprendre les opérations normales aussi rapidement que possible.

Confidentialité

Panopto a la responsabilité de protéger vos informations personnelles avec soin et respect, et cette mission nous tient à cœur. Notre approche de la confidentialité commence par notre engagement sur la transparence de la collecte, l'utilisation et la distribution de vos données.

Le règlement général sur la protection des données (RGPD) de l'UE apporte une cohérence à la protection des données dans toute l'Europe, en s'appuyant sur les principes de transparence, d'équité et de responsabilité en matière de protection de la vie privée.

En sa qualité de sous-traitant des données, Panopto s'engage à respecter le RGPD.

Cela comprend l'utilisation du chiffrement et de l'anonymisation pour protéger les informations personnelles, les contrats avec les partenaires qui jouent un rôle dans notre processus de traitement des données, les audits par des tiers de nos sources de données à la recherche de données à caractère personnel, et le respect des droits d'accès, d'information, de rectification, d'effacement, de portabilité des données, d'opposition et de restriction du traitement.

Conformité au système de contrôle des organismes de services (SOC) 2

Service Organization Control (SOC)

Développé par l'American Institute of CPAs (AICPA), le SOC définit les critères de gestion des données des clients sur la base des cinq principes du Trust Service : sécurité, disponibilité, intégrité du traitement, confidentialité et respect de la vie privée.

Panopto obtient un audit annuel SOC 2 de type 2 par un cabinet d'audit tiers indépendant afin d'évaluer dans quelle mesure Panopto respecte le principe de confiance en matière de sécurité et de disponibilité :

- Sécurité : Le principe de sécurité fait référence à la protection des ressources du système contre les accès non autorisés. Des contrôles d'accès sont en place chez Panopto et aident à prévenir les abus potentiels du système, le vol ou la suppression non autorisée de données, l'utilisation abusive de logiciels et la modification ou la divulgation inappropriée d'informations. Les outils de sécurité informatique, notamment les pare-feu de réseau et d'application Web, l'authentification à deux facteurs et la détection d'intrusion utilisés chez Panopto, sont utiles pour prévenir les failles de sécurité qui peuvent entraîner un accès non autorisé aux systèmes et aux données.

- Disponibilité : Le principe de disponibilité fait référence à l'accessibilité du système, des produits ou des services comme stipulé par un contrat ou un accord de niveau de service. La surveillance des performances et de la disponibilité du réseau, le basculement du site et la gestion des incidents de sécurité sont essentiels dans ce contexte.

Notre rapport SOC 2 est disponible pour tout partenaire, client ou prospect - mais seulement si le destinataire signe un accord de non-divulgation (NDA) avec Panopto. Pour plus d'informations, voir :

Rapport Panopto Service Organization Control (SOC) 3

Le rapport SOC 3 de Panopto condense les informations clés du rapport SOC 2 en un résumé facile à digérer, sans signature d'un accord de confidentialité.

Auto-évaluation STAR de la Cloud Security Alliance (CSA)

L'Alliance pour la sécurité cloud (CSA) est une organisation à but non lucratif dirigée par une large coalition de praticiens de l'industrie, d'entreprises et d'autres parties prenantes importantes. Il a pour but de définir les meilleures pratiques afin de garantir un environnement informatique cloud plus sûr et d'aider les clients potentiels cloud à prendre des décisions éclairées lors de la transition de leurs opérations informatiques vers le site cloud. Panopto a réalisé l'auto-évaluation CSA STAR via le questionnaire de l'initiative d'évaluation consensuelle (CAIQ) et a publié les résultats dans le registre de sécurité, de confiance et d'assurance de la CSA : Panopto - CAIQ (v3.1).

Checklist de sécurité

| Sécurité des applications | Inclus avec Panopto |

|---|---|

| Authentification et chiffrement de l'API | Oui |

| Politiques d'authentification | Oui |

| Validation des données | Oui |

| Chiffrement des données au repos | Oui |

| Chiffrement des données en transit | Oui |

| Analyse post-mortem via la journalisation des audits | Oui |

| Sécurité de la plateforme hébergée | Oui |

| Infrastructure as code (IaC) | Oui |

| Séparation logique du contenu | Oui |

| Prévention contre les attaques de type Man-in-the-middle (MITM) | Oui |

| Sécurité du périmètre et authentification unique (SSO) | Oui |

| Autorisations basées sur les rôles | Oui |

| Stockage sécurisé des identifiants | Oui |

| Délais d'expiration de session | Oui |

| Protection contre le téléchargement de vidéos | Oui |

| Sécurité de l'infrastructure et opérationnelle | Inclus avec Panopto |

|---|---|

| Adhésion à un cadre de contrôle largement reconnu | Oui |

| Programme de gestion des risques | Oui |

| Vérification des antécédents des employés et des fournisseurs | Oui |

| Sensibilisation et formation à la sécurité et à la confidentialité | Oui |

| Moindre privilège et séparation des fonctions | Oui |

| Accès aux informations confidentielles en cas de besoin | Oui |

| Cycle de vie du développement logiciel sécurisé | Oui |

| Séparation des environnements opérationnel, de développement et de préproduction | Oui |

| Surveillance et alerte en cas d'événements anormaux | Oui |

| Évaluations régulières des contrôles et analyses de vulnérabilité | Oui |

| Test annuel de pénétration complet effectué par un tiers | Oui |

| Priorité des vulnérabilités à corriger en fonction des risques | Oui |

| Élimination sécurisée des médias | Oui |

| Protection contre les logiciels malveillants | Oui |

| Prévention des pertes de données | Oui |

| Contrôles physiques et environnementaux | Oui |

| Planification et test de la gestion des incidents | Oui |

| Planification et test de la continuité des activités et de reprise après sinistre | Oui |

| Planification des capacités et des ressources | Oui |

| Vie privée et conformité | Inclus avec Panopto |

|---|---|

| Règlement général sur la protection des données (RGPD) | Oui |

| SSAE 18 SOC 2 Type II | Oui |

| Auto-évaluation STAR de la Cloud Security Alliance (CSA) | Oui |